実際に起きたランサムウェア被害の内容です。

昨今、大企業をはじめ様々な企業がランサムウェアの被害に遭っています。

「ウチは中小企業だから大丈夫」

なんて言ってられません。中小企業も額は違えど身代金請求される可能性は十分あり得ます。また、身代金請求だけならまだしも、取引先の信用を失い、取引停止の可能性だってあります。

そうなった時にあなたの会社は持ちこたえることができますか?

今のうちにセキュリティに詳しい企業・人へ話を聞いてみて下さい。

そしてセキュリティチェックを行いましょう。

警察も力を入れているので、ダメ元で聞いてみるのも良いかもしれません。

目次

2025年の秋、日本を代表する大手企業が相次いでランサムウェアの被害に遭いました。

最初に被害が確認されたのは9月末のアサヒグループホールディングス(アサヒHD)。そして約3週間後の10月中旬には、オフィス用品通販大手のアスクル株式会社にも同様の攻撃が発生し、国内のサイバーセキュリティ体制に再び警鐘を鳴らす結果となりました。

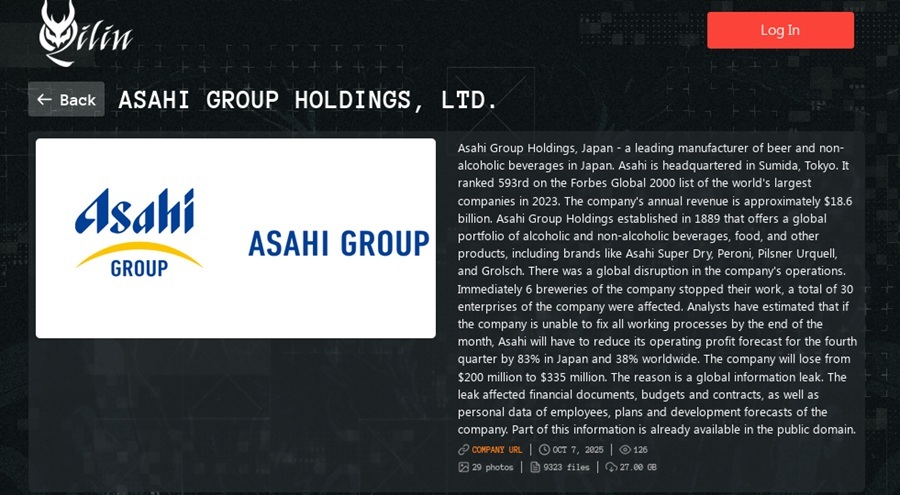

アサヒHDの事件は、9月29日に同社が公表したシステム障害から明らかになりました。

攻撃を仕掛けたとされるのは「Qilin(キリン)」と名乗るランサムウェアグループで、世界各国の大手企業を標的にしてきた組織です。

アサヒHDは日本を含む9か国、6つの子会社で業務が停止し、財務書類や契約書、従業員の個人情報などを含む約9,300件の内部ファイルが流出した可能性があるとされています。

攻撃者は約27GB分のデータを盗み出したと主張し、その一部をダークウェブ上に公開しました。これにより、同社は四半期の利益予測を83%下方修正し、損失額は最大で3億3,500万ドルにのぼる見込みです。

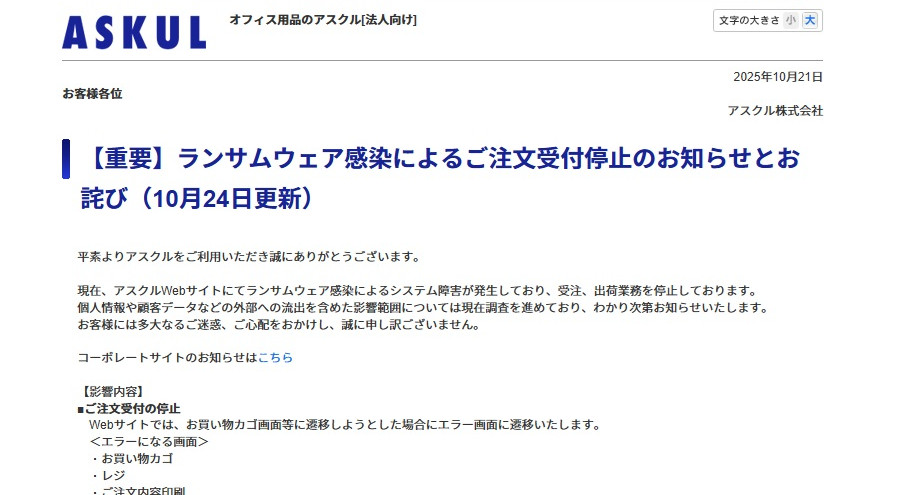

一方、アスクルでは10月19日の朝、ランサムウェアによる攻撃が発生しました。

社内システムが暗号化され、受注や出荷が一時的に停止。商品の配送遅延が生じただけでなく、取引先である無印良品やLOFTなどにも影響が及びました。

内部調査によれば、顧客情報や取引データの一部が外部に流出した可能性もあるとのことです。

同社は攻撃を受けた当日に公表し、現在は警察や情報セキュリティ機関と連携して復旧作業を進めています。

今回の二つの事件には共通点が多く見られます。

どちらも業務システムの停止が物流や生産に直結し、サプライチェーン全体に影響を及ぼした点。そして、単なるデータ暗号化にとどまらず、情報を盗み出して公開をちらつかせる「二重脅迫(ダブルエクストーション)」の手口が使われた点です。

攻撃者は金銭的要求だけでなく、企業の信用をも人質に取る形で圧力をかけています。

サイバー攻撃はもはや特定の業界や中小企業だけの問題ではありません。

アサヒHDやアスクルのような大企業であっても、被害を完全に防ぐことは難しい時代に突入しています。

企業は、ゼロトラストモデル1の導入やバックアップ体制の見直し、多要素認証(MFA)の徹底など、セキュリティを「後回し」にしない経営判断が求められます。

今回の事件は、サイバー攻撃が経営リスクそのものであることを改めて示した出来事でした。

企業規模の大小を問わず、備えの有無が明暗を分ける時代です。

以降は実際に被害に遭った私の体験談です。

あの日の朝――

出社してすぐに上司から、

「ランサムウェアの被害にあったらしい」

と告げられました。

一瞬、耳を疑いました。

けれど、その言葉の意味はすぐに現実となりました。

社内のネットワークは完全に遮断され、ファイルもメールも使えない。

全員が自分のパソコンを前に、ただ手を止めていました。

PCの前にただただ座っている社員。

中にはPCが必要ない作業に取り掛かる社員もいました。

しかしながら、システム中心で動いている昨今の企業。

当然、できることは限られています。

「PCの電源も入れず、LAN配線も抜いて、何も触らないでくれ」

――その一言で、

その日が“通常業務ではない一日”に変わりました。

サーバはネットワークから隔離され、社内のすべての通信が遮断されました。

業務も報告もできず、社員同士のデータやりとりさえも途絶えました。

午前中は仕事をしようと試みましたが、PCやネットワークが完全に止まっているため何もできませんでした。

時間だけが過ぎ、オフィスには沈黙と焦燥感だけが残っていました。

「このままでは仕事にならないなぁ…」

そう判断し、上司に確認を取ったうえで午後は有休で帰宅することにしました。

(夢であって欲しい…)

帰宅の準備をしていると、本来NASを管理しなければならないはずのシステム担当者から声をかけられました。

「もしかしたらNASのデータは生きているかもしれない。

ただ、電源の落とし方が分からないので電源を落としてほしい。」

そのNASは、職務分掌からすれば元々その担当者が管理すべきものでしたが、実際は社内のいざこざで放置されて私が代わりに管理していました。機器の入れ替え時には自ら調査して QNAP や Synologyといった台湾メーカー のNASを選定し、設定から運用まで全てを行いました。セキュリティは不便がでないよう厳しく、バックアップも三重にし、これまでの管理からすれば「大げさ」と思われたのではないでしょうか。

だからこそ、その言葉を聞いた瞬間、冷ややかな感情と共に胸の奥がざわつきました。

(サーバよりNASの方がデータが残ってたりしてね…)

あの中には、社員が積み上げてきたデータが多少なりとも眠っている。

どうか、無事でありますように――。

私はサーバールームへ向かい、NASの前に立ちました。

静かに電源ボタンを押すと、「ピッ」という短い音が鳴り、LEDがゆっくりと消える…。

その小さな光が消えた瞬間、サーバールームの空気が一段と重く感じ、システム担当者もいたため直ぐに立ち去りたいと思いました。

NASの中にあるデータだけでも残っていてほしいと願いながら、私は静かな部屋を後にしました。

外に出ると時間が止まっているような感覚でした。

あの帰り道の静けさを、今でも忘れられません。

翌日、感染拡大を防ぐためネットワークは完全遮断のままでした。

ファイル共有もバックアップもアクセスできません。

唯一、ネットワークから切り離した状態で立ち上げたPCの中にあるデータだけは使うことが出来ました。

その代わり、電源を入れたままのPCはもれなくランサムウェアの被害で使えない状態。

聞いたところによると、侵入経路を調査しても全てのログ(痕跡)がすべて消されているとのこと…。

(さすがプロだな…)と心の中で呟きました。

その日は、怒りと絶望感だけが残りました。

数日経過してもシステムの復旧作業は全く目途が立たない状況。

そして法外な額の身代金請求。

会社は当然警察に報告。

警察からは、

「身代金は支払わないで下さい。過去の情報から身代金を支払ってもデータが復旧する補償もありません。」

と言われたらしく、更に愕然としました。

そもそも、当時対応できる国の“お墨付き”機関は31社ほど。

その中でデータ復旧まで試みることができるのはたったの1社…。

これだけ被害に遭っている企業が多いのに、国はの対策は後手後手。

大きなため息と共に、

(いつになったら復旧するのか?もしかしたら会社が潰れるのではないか??)

と気が気ではありませんでした。

競合他社からもそんな話が出る始末。

そして、会社は取引先への対応もしなければなりません。

「当分メールを送るな!」

「情報流出で損害賠償請求する可能性もある!」

など、傷口に塩を塗るような状態です。

当然、企業としての信頼も失いました。

ログが消されていたのでこれは私の憶測に過ぎませんが、

「1年前にウイルスメールに感染したPCが幾つかあったこと」

「システム管理者のアカウントを所有している社員が宿泊先のホテルのWi-FiでVPN回線に接続したこと」

の2点が怪しいと考えています。

最近は、日本国内でもハッカー集団がランサムウェアに感染させて身代金請求するノウハウを素人に教え、支払われた金額の何割かをキックバックさせるという手口があるそうです。

そういう手口を知っているならホワイトハッカーとして活かして欲しい。

――私はそう思います。

…あれから随分時間が経過しました。

もう半年以上経過していますが、未だに元の状態には戻っていません。

完全復旧まであと数ヶ月は掛かりそうです。

それでも日常業務ができるくらいまでは取り敢えず復旧しています。

掛かった費用や目に見えない損失も含めると、どれ位の被害額になるのか想像もつきません。

また、業務が復旧しても取引先からの信頼もすぐには戻りません。

「本当に安全なのか」

「また起きるのではないか」

――そうした疑念が空気のように社内を漂っています。

被害を防ぐためと万が一被害に遭った時を想定した行動をピックアップしておきます。

あいにく、

「私が数年掛けて会社に説明しても、行動に移して移してくれなかった結果なのかな?」

と思ってしまい、残念でもありますです。

念のためですが、私怨による犯行なんて悪趣味なことはしてませんよ。

ただのチンパンジー、いや一般人なのでねw。

- バックアップを必ず用意する(3-2-1ルールを目安)

重要データは最低「3コピー」「2種類の媒体」「1つはオフラインまたは物理的に隔離された場所」に保管する。

復元テストを定期実施すること。 - OS(サーバ含む)・アプリ・NAS・ルーター等のソフトはすぐに最新化(パッチ適用)

脆弱性を放置すると侵入の入口になる。

自動更新設定を有効にし、特にVPN/ルーター/管理用機器を優先して更新する。 - 重要アカウントは強力なパスワード+多要素認証(MFA)を必須化

ID/PWだけで守るのは危険。管理者アカウントは必ずMFAを設定し、使い回しを禁止する。

ワンタームパスワードも今は危険。パスキーに移行する。 - 無料Wi-Fi/公衆Wi-Fiには接続しない(ホテルWi-Fi含む)

盗聴・中間者攻撃の危険が高い。外出時はテザリング(会社スマホ)やポケットWi-Fiなどを使う。

信頼できるVPNを利用し、システム管理者系操作は絶対に行わない。 - メールの添付・リンクは慎重に扱う(疑わしいメールは開かない)

巧妙な成りすまし(社内を装う偽メール=スピアフィッシング)が多い。

送信者に電話で確認するなど“別の手段で確認”する習慣をつける。 - 社内メールと社外メールを分ける(送受信の分離)

社内メールは社内専用システム(グループウェアソフトも含む)で運用し、外部からのメール経路とは技術的に分離する。

外部から社内システムへ直接アクセスできないようにゲートウェイやフィルタを設置する。 - 管理アカウントは普段使いしない/管理専用端末を用意する

管理者権限での通常作業は避ける。

管理作業はネットワーク分離された専用PCで行う。 - バックアップ機器は常時接続にしない(必要時のみ接続)

外付けHDD・NASが常時ネットワーク接続されていると感染時に一緒に暗号化される可能性がある。

バックアップ後は物理的に隔離する。 - ログは外部へ転送して保全する(ログを消されないように)

攻撃で端末のログが消されるケースがあるため、ログは別系統のストレージやクラウドへリアルタイム送信して保管する。 - EDRや振る舞い検知を導入する(中央監視で検知を早める)

従来のウイルス対策だけでなく、異常な挙動(大量暗号化や異常なファイル操作)を検知する仕組みが効果的。 - フィッシング対策の訓練を定期的に行う

社員・家族に対する注意喚起と実践的な訓練を実施し、“怪しいメールは開かない”文化を醸成する。 - インシデント対応手順(IRP)を用意し、連絡網を明確にする

誰に連絡するか(法執行機関、セキュリティベンダー、上層部、外部法律顧問など)を事前に決めておく。 - 身代金は原則支払わない方針を明確にする

支払っても復旧が保証されず、犯罪者の資金源になる。

方針を社内周知し、警察に相談する。 - 深夜(例:22:00〜06:00)は可能ならネットワークを遮断または制限する

深夜は人がいない時間を狙った攻撃が増えている。

業務影響を考慮したうえで、深夜の不要な外部接続や管理ポートを遮断する運用を検討する。

※注意:業務システムやリモート監視、夜間バッチがある場合は影響を検証し、許可された通信だけを残す“ホワイトリスト方式”で制限する。

PCで自動起動~自動シャットダウンを設定できるので検討する。 - サイバー保険に加入する

現在、サイバー保険なるものもあります。加入率は10%くらいらしい。

万が一に備えて検討しましょう。

これを見ているあなたが前述の内容に該当する項目があり、

「ウチの会社、セキュリティが甘いな…」

と感じたら、その小さな違和感を放置せず社長・上司に相談する行動に移しましょう。

何かが起きてからは取り返しがつかなくなります。

これまで築いてきた会社の歴史・ノウハウ・情報・信用と信頼、あなたの生活。

全てを失うことを考えたら些細なことです。

是非、この経験を活かして欲しいと思います。

今はランサムウェアによる身代金請求が後を絶ちません。

税収も減るので、国の抜本的対策も求められると思います。

また、大企業ほど多くの人が関係しているので大変ですね。レベルもまちまちだと思いますので。

今は関連する書籍も出ています。

取り敢えず私は1冊買って、フムフムと読んでいます。

これを読み終えたら、(株)関通の社長が出版された書籍も読んでみたいと思います。

Synologyの「DS2●●+」やQNAPの「TS-2●●」でメモリなどモリモリMAX増設して使いましょう。

HDDやSSDは当然RED系で、

どちらも2ベイですが、外付けHDDでバックアップ運用もしていました。

最初は慣れが必要ですが、ネットを漁れば素人でも構築できます。

自宅で使う人にもオススメ。

某Bu●●alo製の20万円くらいするNASは、UPS(無停電電源装置)を設置していなかったらしく停電で壊れて修理しました。(説明やその間のやり取りがメンディー)

しかしながらSynologyとQNAPは壊れなかったのでチュキ。

但し、外部からアクセスできる運用は、(やっている人もいますが)出来れば止めましょう。

ストレージはSSDよりHDDが良いと思います。

HDDはWestern Digital(ウエスタンデジタル)かSeagate(シーゲート)ですね。

SSDは早いけど、データ壊れる可能性と価格がHDDより高いので。

使う人数や保存するデータにもよりますが、4TBは直ぐにいっぱいになったので8TBくらいかなぁ。

足りなければもう1台増やすなど、リスク分散した方が良いと思います。

本体が壊れる場合もあるので。

停電や瞬停も心配なので、UPS(無停電電源装置)もNASの台数だけ用意しましょう。

外付けHDDの電源もここから取ります。

初期投資を高いとみるか安いとみるかですが…損害考えたら安いでしょ!?

反面教師として見て頂けると幸いです。

お疲れ様です。

見てくれてありがとね(・ω・)ノシ

- ゼロトラストモデルとは、

**「誰も信用せず、常に確認する」**という考え方のセキュリティです。

社内でも社外でも、すべてのアクセスを毎回チェックする

IDや端末の安全性を確認してから接続を許可する

常に監視し、異常があればすぐに遮断する

つまり、「一度ログインしたら安心」ではなく、

**「毎回安全を確認してから使う」**仕組みです。

これにより、内部不正やランサムウェアの侵入を防ぎやすくなります。 ↩︎

ワンぱくジュリー調査団

ワンぱくジュリー調査団